טכנולוגית אבטחת מידע עוברת מההפך בשנים האחרונות, מטכנולוגיה של מומחים לטכנולוגיה סטנדרטית במוצרי צריכה ותעשיה. שנוי זה מחייב הכרה והבנה של טכנולוגית אבטחת המידע מרמת מנהל החברה לרמת מהנדסי הפיתוח, אנשי היישום והשיווק.

אחד הכוחות החזקים הדוחפים לשימוש נרחב באבטחת מידע הוא טכנולגית IoT. מספר התקפות סייבר על מערכות תעשיה קריטיות, שפורסמו לאחרונה, הדגישו את הסיכונים החבויים בהתקפות סייבר ויצרו חששות, בן אם הן מוצדקות או לא, אבטחת המידע וההגנה על הפרטיות של המשתמשים הינה קריטית להצלחת שיווק מוצרי IoT .

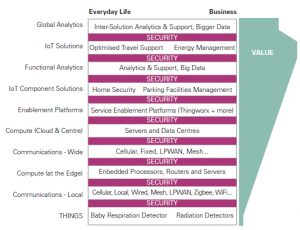

טכנולוגית IoT מציגה היררכיה מורכבת של רמות של יכולת ופונקציונליות מורכבות זו יוצרת דרישה למגוון של רמות אבטחה שונות.

תמונה: היררכיה של רמות אבטחה בפתרונות )Source: Beechham Reasearch( Io

במאמר זה אציג את ההגדרות והמושגים הבסיסיים של אבטחת מידע במערכות עסקיות מתוך הגדרות אלו יוגדרו דרישות האבטחה והצרכים של המערכות ולסיום אציג פתרונות אבטחה בחומרה של חברת אינפינאון.

הגדרות ומונחים בסיסיים של אבטחת מידע

אימות (Authentication)

תפקיד פעולת האימות לוודא את אמיתות הזהות (Identification) של המשתמש.

הרשאה (Authorization)

מנגנון הרשאת גישה וזמינות למשאבי המערכת על פי סוג משתמש.

זמינות (Availability)

בהקשר של מערכות IoT ישנן שתי הגדרות:

- זמינות המערכת בזמן (אחוז זמינות מתוך זמן פעילות המערכת)

- שימור זמינות של פונקציות קריטיות גם תחת התקפה.

סודיות (Confidentiality)

מנגנון מניעה או הגבלת גישה למידע או משאבים חסויים.

זיהוי (Identification)

מנגנון לזיהוי חד ערכי של משתמש, התקן או שרות.

שלמות (Integrity)

מנגנון לזיהוי השחתה או שינוי במידע המשודר להתקן או שמור בהתקן.

מקוריות (Non-Repudiation)

סוג של אימות: מנגנון מתמטי המאפשר חתימה על המידע המסופק כך שספק המידע אינו יכול להתכחש למקוריות המידע.

גישה ודרישות מפתח לבניית אסטרטגית הגנה למערכות IoT

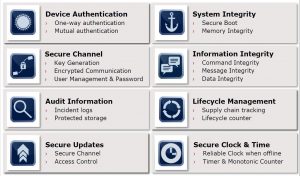

תמונה: Typical use cases of OPTIGATM TPM

אנליזה של מומחי אבטחה על מערכות IoT שונות זיהתה מספר דרישות אבטחה לפיתוח אסטרטגית אבטחת מידע במערכות IoT.

להלן הדרישות החשובות ביותר:

- אבטחת מידע היא חלק מהותי במוצר, יש להתייחס ליכולות האבטחה של המוצר כיצירת ערך מוסף למוצר.

- יש לשים את אבטחת המידע בראש סולם העדיפויות ולתכנן את שילוב יכולות האבטחה משלב הגדרת המערכת.

- יש להבטיח יכולת קישור רחבה ככל האפשר, עם זאת, להגביל מסלולי קישור בעלי סיכון תקיפה גבוה.

- מנגנון ההגנה בפני מסלולי קישור חייב להיות גמיש לצורך הרחבות ושינויים עתידיים.

- בניית מנגנון אמון () בין ההתקנים מחייב גישה הוליסטית. יש להסתמך על פתרונות סטנדרטיים שיאפשרו הגנה בפני חבלה בד ובד עם גידול ותחזוקה פשוטים של המערכות.

רמה כזו של הגנה אינה ניתנת למימוש על ידי תכנה בלבד – הגנה חמרתית תידרש לכך.

- חשוב שמחיר הפתרון יהיה נמוך מבחינת העלות, דרישות המערכת והתחזוקה. ספק הסיליקון ו/או ה-IP חייב לספק לשם כך מגוון של יכולות אבטחה בנוסף לכלי ניהול שניתן לשתף בצורה מבוקרת עם יצרנים (OEM) ואינטגרטורים (CEM).

- על פתרון האבטחה לספק כלים לעדכון מאובטח מרחוק של תכנה ןקושחה.

- חשוב להשתמש בספק המספק תשתית אבטחה המבוססת על סטנדרט תעשייתי כך שספק פתרון האבטחה יוכל להציג את יכולות ההגנה של מוצריו לפי סטנדרט מקובל.

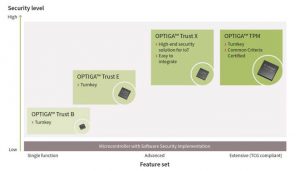

תמונה: The OPTIGATM product family offers scalable security solutions

for a wide range of industries

פתרונות חומרה של חברת אינפנאון להגנת מידע

חברת אינפינאון הינה החברה המובילה כיום בפתרונות חומרה לאבטחת מידע בתחומים רבים:

כרטיסי תשלום, בקרת כניסה, מסמכים אלקטרוניים, שרתי מידע, רכב אוטונומי ועוד.

במאמר זה אתרכז במשפחת המוצרים Optiga™ Trust המיועדת למערכות משובצות ו-IoT .

כפתרון לדרישות שהועלו לעיל חברת אינפינאון מציעה פתרון מדורג של משפחת מוצרי OPTIGA

משפחה זו נותנת מענה למגוון דרישות מערכת החל מ-Optiga-TPM שעומד בסטנדרט TCG TPM-2.0 ושמספק את המגוון הרחב ביותר של סוגי הגנה וכלה ב- Optiga-Trust-B שמספק אימות חומרתי בלבד במחיר נמוך.

Optiga-Trust-X הוא מוצר חדש במיועד לצרכים של שוק ה-IoT והוא משלב מגוון רחב של יכולות אבטחה בעלות

המתאימה לשוק ה-IoT .

תמונה: OPTIGA™ Trust Family Security Functions