התקפות סייבר על התקנים רפואיים מחוברים הולכות ומתרבות – והן חמורות אף יותר מפריצות למערכות רפואיות. כפי שמנסח זאת המגזין Harvard Business Review (HBR), “פריצות למערכות רפואיות הן מפחידות, אך פריצות להתקנים רפואיים יכולות להיות מסוכנות אפילו יותר”. לעומתו מגזין Wired כתב כי “התקנים רפואיים הם הסיוט הביטחוני הבא”.

כדי שהתקנים רפואיים יהיו חסינים לחלוטין, יש לעמוד בדרישות מינהל המזון והתרופות (FDA) ותקני אבטחה אחרים, אך זה קל יותר לומר מאשר לעשות זאת כאשר מתכננים התקנים רפואיים לבישים והתקני אינטרנט-של-דברים (IoT).

אבטחת התקנים רפואיים לבישים יכולה להיות מאתגרת יותר

אתגרי האבטחה של התקני נקודות-קצה במקום קבוע הם רבים. אך אתגרי האבטחה של התקנים לבישים רבים עוד יותר. אלו הסיבות העיקריות לכך:

- ייתכן וההתקן אינו ההתקן הנכון

- הלובש יכול לשוטט סביב ולהיות כמעט בכל מקום

- ההתקן יכול גם לשמש את האדם הלא-נכון

עם זאת, ניתן ליישם אמצעי אבטחה כדי לקבוע אם ההתקן מורשה לשלוח נתונים. קחו לדוגמא את ה- Apple Watch. מלבד יכולות גילוי הנפילה שלו, ה- API של Apple Watch מחייב אותו לבצע את הפעולות הבאות:

- להודיע למשתמש שהוא צריך להעניק את ההרשאה הזו באייפון

- להתריע למשתמש בדיאלוג הרשאות הבריאות באייפון

- לבצע את השיחה ברגע שההרשאה באייפון הושלמה

- לטפל בתוצאת ההרשאה מהאייפון ב- Apple Watch

מלבד הידיעה אם ההתקן מורשה לשלוח נתונים, צריך גם לקבוע אם הם זויפו, אם יש התקן אחר ששולח נתונים והאם ההתקן שולח את הנתונים הנכונים. יש גם צורך בבדיקה אם הוא שולח נתונים בצורה מדויקת והאם הנתונים נלקחו בזמן הנכון.

תקנות אבטחה עבור התקנים רפואיים

הצעד הראשון לעמידה בדרישות ה- FDA ובדרישות אבטחה אחרות הוא להיות מודע להן. להלן דרישות הבריאות הדיגיטלית שיש לעמוד בהן כדי למנוע הפרות אבטחה מביכות ויקרות:

- המלצות FDA – בטיוטת ההנחיות שלה לשנת 2018, ה- FDA מחלק את סיכוני אבטחת הסייבר ל-Tier 1 (סיכון אבטחת סייבר גבוה יותר) ול- Tier 2 (סיכון אבטחת סייבר סטנדרטי). Tier 1 כולל שני קריטריונים: (i) ההתקן מתחבר למוצר או לרשת אחרת (קווית או אלחוטית) ו- (ii) אירוע אבטחת סייבר עלול לגרום לפגיעה ישירה במספר מטופלים. הוא ממליץ על אמצעי האבטחה הבאים: אימות, הצפנה, זיהוי, הרשאה ותיקון. למרות שההנחיות אינן חובה, יש לשים לב אליהן. הנחיות אלו הן עדיין בצורת טיוטה באמצע שנת 2020, אך הן צפויות להיות מאומצות בכל עת. מומלץ להשתמש בהנחיות אלו עבור כל התקן חדש. הן דומות להנחיות קודמות משנת 2014 שהן עדיין בתוקף, אך מפורטות יותר.

- מסגרת-העבודה של אבטחת הסייבר של NIST – המלצות ה- FDA מבוססות על מסגרת-העבודה של אבטחת הסייבר של NIST. Tier 1 ממליץ על הדברים הבאים:

- מניעת שימוש לא-מורשה על ידי הגבלת גישה למשתמשים והתקנים מהימנים בלבד, כמו גם אימות ובדיקת הרשאות של פקודות קריטיות-לבטיחות.

- הבטחת תוכן מהימן על ידי שמירה על קוד, נתונים ותקינות הביצוע.

- שמירה על סודיות הנתונים.

- תכנון ההתקן לגילוי איומי אבטחה ברשת בזמן הנכון.

- תכנון ההתקן להגיב ולהכיל את ההשפעה של אירוע פוטנציאלי של אבטחת סייבר.

- תכנון ההתקן לשחזור היכולות או השירותים שנפגעו עקב אירוע אבטחת סייבר.

תכנון Tier 1 ממליץ גם ליישם אמצעי התאוששות כגון אימות ותיקוף קריפטוגרפי, תצורה מאובטחת ו- BOM של אבטחת סייבר (CBOM).

ל- Tier 2 יש את אותן המלצות, אך ניתן להתעלם מפריטים אם נימוק מבוסס-סיכון מראה שהם אינם מתאימים.

- HIPAA (פרטיות נתוני מטופלים) – חוק Health Insurance Portability and Accountability Act (HIPAA) הוא נפרד מהאבטחה. אבל האבטחה חייבת להיות במקום כדי לעמוד ב- HIPAA. להלן דרישותיו:

- יש לוודא שתכנון האבטחה הוא ממוקד-משתמש

- יש לאפשר אבטחה מקצה-לקצה, מההתקן למסד הנתונים ולבקרת גישה פיזית בבסיס הנתונים

- אם מועברים נתונים ללא מזהה, אין חשש לפרטיות. יש להתאים את הקוד עם שם המטופל במסד הנתונים.

- דרישות אבטחה של ה- CE – דרישות CE אינן כה ספציפיות כמו הנחיות ה- FDA, אך הן דומות: ההתקנים חייבים להיות בטוחים, יעילים ומאובטחים. יש בהן התמקדות בהגנה על נתונים (ראו GDPR), שהיא מחמירה יותר מדרישות נתוני מטופלים בארה”ב.המסמכים הישימים כוללים את נספח I לתקנות התקנים רפואיים (MDR), EN62304 בנושא תוכנה ו- EN14971 בנושא ניתוח סיכונים. הפרקטיקות הנדרשות הן הבאות:

- פרקטיקה 1: ניהול האבטחה

- פרקטיקה 2: איפיון דרישות האבטחה

- פרקטיקה 3: אבטחה-עוד-מהתכנון

- פרקטיקה 4: מימוש האבטחה

- פרקטיקה 5: אימות האבטחה ובדיקת התיקוף

- פרקטיקה 6: ניהול ונושאים הקשורים באבטחה

- פרקטיקה 7: ניהול עדכון האבטחה

- פרקטיקה 8: הנחיות האבטחה – תיעוד

זוהי אחריות היצרנים לקבוע את הדרישות המינימליות עבור סביבת הפעולה בכל הקשור למאפייני רשת ה- IT ואמצעי אבטחת ה- IT, שאותם לא ניתן היה ליישם במהלך תכנון המוצר עצמו. המשמעות היא שהיצרן אחראי על מתן המידע למשתמש כדי להפעיל את ההתקן ברשת מאובטחת, גם אם היצרן אינו מספק את הרשת.

אמצו את גישת האבטחה-עוד-מהתכנון

תקני האבטחה של התקנים רפואיים הם חיוניים בתכני IoT רפואיים ולבישים, אך העמידה בדרישות אינה משימה קלה. הדרך היחידה לעמוד בדרישות האבטחה היא באמצעות גישת אבטחה-עוד-מהתכנון, המציעה יתרונות שונים הכוללים:

- הסרת יעילה ומוקדמת של פגמי אבטחה

- אבטחה מובנית מראש ולא כזו שיש להוסיף אותה מאוחר יותר

- הפחתת הסיכון לחבות עקב האחריות

- מערכות עם כושר התאוששות טוב יותר

- עלויות נמוכות יותר

כיצד ליישם אבטחה-עוד-מהתכנון

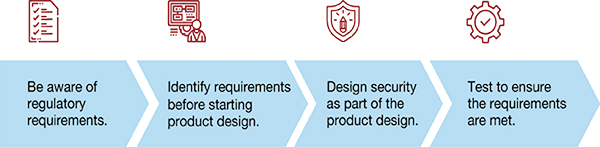

ראשית, יש לשים לב לדרישות הרגולטוריות. יש לזהות את דרישות מוצר לפני שמתחילים בתכנון מוצר. תכננו את האבטחה כחלק מתכנון ובדיקת המוצר כדי להבטיח עמידה בכל הדרישות.

איור 1: כיצד לממש אבטחה-עוד-מהתכנון (מקור התמונה:Voler Systems)

איור 1: כיצד לממש אבטחה-עוד-מהתכנון (מקור התמונה:Voler Systems)

מודעות וזיהוי הדרישות הרגולטוריות הם רק חצי מהמערכה

יש לשקול גם את הגורמים הבאים בעת תכנון התקן רפואי:

- בחירת הטכנולוגיה. האם ההתקן מבוסס על טכנולוגיה מוכחת?

- חולשות הטכנולוגיה. האם לפלטפורמה הטכנולוגית יש נקודות תורפה ידועות?

- תכנון המערכת. היכן נמצאים הסיכונים במערכת? לנתונים במנוחה יש נקודות תורפה שונות מאשר לנתונים בהעברה.

- הערכת הסיכונים. יש לפרק את הסיכון הכולל לפריטים בודדים, כל אחד עם הסיכון והמאמץ הנדרשים.

- קריפטוגרפיה. איזו רמה של קריפטוגרפיה נדרשת? רמה יותר מדי גבוהה דורשת יותר הספק ויותר זמן.

- הצפנה. הצפנה אינה רק הגנה על הנתונים באמצעות אלגוריתם הצפנה. ניהול מפתחות האבטחה חשוב עוד יותר.

- גילוי איומים. כיצד ניתן לגלות איום לפני שייגרם נזק כלשהו?

- בדיקת חדירה. שכירת האקרים אתיים שינסו לתקוף את המערכת.

- מפתחים. האם הם מעורבים בבניית מודלים של איומים? האם הם מודעים לפרקטיקת אבטחה-עוד-מהתכנון של הארגון?

- אפשרות התחזוקה. האם קיימות דרישות לאפשרות התחזוקה וכלים למדידתה?

- פרטיות עוד מהתכנון. האם הפרטיות כלולה בגישת התכנון (HIPAA ו- GDPR)?

- שיפורים נוספים. כיצד ניתן ליישם שיפורים ופיתוח התקנים מתמידים? האבטחה תהיה מאתגרת יותר במהלך חיי המוצר.

כדי ליישם בהצלחה את כל האמצעים הללו, יש לגייס מהנדסי IoT בתוך-הבית או לשכור יועץ צד שלישי אמין. חברת Voler, לדוגמה, הועסקה כדי לפתח את ארנק ה- XEEDA – ארנק חומרת הקריפטו-מטבע הראשונה בעולם עבור סמארטפונים. חברת Voler יישמה אבטחה-עוד-מהתכנון בכל שלב בפיתוח המוצר ותכננה את ההתקן עם אבטחה ברמה גבוהה ביותר (EAL Level 5), תוך שימוש באימות רב-גורמים, מאפייני אבטחה ביומטריים מובנים ואמצעי אבטחה קריטיים אחרים. חברת Voler השלימה את התכנון המאתגר בזמן ובמסגרת התקציב.

סיכום

ככל שנושאי אבטחת הסייבר והפרטיות בטיפולי בריאות הולכים ומתרבים, יש להעמיד את האבטחה בראש סדר העדיפויות של התכנון. יש לעמוד בדרישות ה- FDA, CE ודרישות אבטחה אחרות על מנת לוודא שההתקנים חסינים לחלוטין ולהימנע מהתוצאות היקרות והמביכות של פריצות אבטחה.

חברת Voler יכולה לסייע בבחירת תכן האבטחה המתאים עבור כל התקן שהוא ומציעה הנחיות מומחים בתכנון ובפיתוח התקני IoT והתקנים לבישים של הדור-הבא. חברת Voler עוזרת גם בבחירת הטכנולוגיה הנכונה ובקביעת הצירוף הנכון של אלקטרוניקה כדי לוודא אמינות ואבטחה.