אירועי הפריצה שקרו לחברות גדולות ובינוניות בשבועות האחרונים העלו לכותרות את הסכנות של גניבת מידע ופריצות סייבר למאגרי מידע רגישים. מדד הפחד עלה וחברות רבות גדולות כקטנות מהרו לשדרג את הגנת הסייבר שלהם ולבדוק אמצעי הגנה וגיבוי מחדירות חיצוניות לרשת הארגון ולמידע שבידיו אך רובן התעלמו מהסכנות הטמונות בפריצות סייבר מתוך הארגון.

כאשר אנו מדברים וחושבים על התקפות סייבר רובנו חושבים על האקרים מתוחכמים שיושבים במדינות אחרות (או מסווים את עצמם ככאלה) שפורצים את ה-Firewall המגן על הרשת של הארגון, משתמשים ברוגלות, סוסים טרויאנים ונוזקות ומורידים כמויות אדירות של מידע ואכן חלק גדול מההתקפות היום יומיות על המידע שלנו באות מבחוץ, אך מה שפחות ידוע הוא שכמעט שבעים אחוזים מאירועי הפריצה מתבצעים על ידי משתמשים מורשים שיש להם גישה חוקית למידע. אלו יכולים להיות עובדים, קבלני משנה, יועצים או כל מי שיש לו גישה לרשת ולמידע של הארגון. אירועים כאלה יכולים לקרות בזדון אך גם כתוצאה של רשלנות מצד המשתמש.

דוגמאות לפריצות כאלה קיימות בשפע מאדוואד סנודן, ועד אתי אלון אצלנו והן קורות בארגונים גדולים וקטנים מ- IBM, פייסבוק, טארגט וארגונים פיננסים גדולים ועד למעילה בכספים בחנות מכולת והן מהוות את אחד האיומים הגדולים ביותר על הארגון שכן קשה להבחין בהן, וכאשר כבר מבחינים בהם בדרך כלל מאוחר מדי והנזק כבר נעשה. התקפות מתוך הארגון הן גם לרוב מסוכנות יותר מאשר התקפות מבחוץ שכן לתוקפים יש גישה ישירה לרשת והרשאות לפעול בתוכה, בעוד שתוקף חיצוני צריך למצוא דרך כדי לחדור לתוך רשת המידע של הארגון. תוקפים מתוך הארגון ידעו גם היכן בדיוק מאוכסן המידע אותו הם צריכים ויוכלו להסוות את פעולותיהם טוב יותר.

השינויים הארגוניים שאירעו בתקופה האחרונה כתוצאה מנגיף הקורונה תורמים גם הם לסכנה ומגדילים את הסיכון למתקפות פנימיות שכן עובדים רבים חווים חוסר יציבות במקום העבודה, פיטורים וצמצום בשעות העבודה והשכר. גם העבודה מהבית מוסיפה לסיכון שכן היכולת לפקח על העובדים פוחתת ולחברות רבות אין את הכלים לבקר את פעולות המשתמשים כאשר אינם נמצאים במקום העבודה.

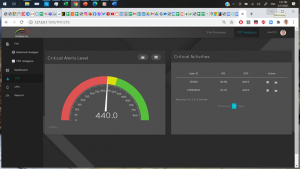

TPIT Dashboard – מסך Dashboard של TPIT עם תוצאות הניתוח

קרדיט: InCyber

הסטטיסטיקה של התקפות הסייבר הפנימיות מראה כי העלות של הכלה של אירוע כזה עולה לארגון בינוני כחצי מיליון דולר (מבלי לכלול אובדן לקוחות, אובדן מוניטין, ירידה בערך המניות, תביעות ייצוגיות ועוד) ולוקחת כחודשיים וחצי בממוצע ויש לא מעט מקרים שארגונים (כמו הבנק למסחר למשל) לא הצליחו להתמודד עם ההתקפה ונעלמו. משום כך נדרשים היום ארגונים פיננסים להראות שהם נוקטים באמצעים מחמירים להגן על המידע שבידיהם מפני התקפות מבפנים ומבחוץ,.

התקפות סייבר אינן קורות מהיום להיום, כך גם במקרה של התקפות מתוך הארגון, התוקף בדרך כלל חווה שינויים בסביבתו, ביציבות מקום העבודה, במצבו הכלכלי, משנה התנהגויות ובודק את גבולותיו. זיהוי שינויים אלה בתחילת התהליך מאפשר לתת התראה מוקדמת, לגורמים המתאימים בארגון, שבועות ולפעמים חודשים בטרם קרתה המתקפה כך שהם יוכלו למנוע את האירוע עוד בטרם שהחל.

TPIT Login screen – מסך הפתיחה של TPIT-True Prediction of Insider

Threat

קרדיט: InCyber

הפתרונות הקיימים היום לזיהוי מתקפות כאלה מסתמכים על מערכות UEBA( User & Event Behavior Analytics), אלה הן מערכות ממוחשבות המנסות לזהות חריגות בהתנהגות המשתמשים או באירועים הקורים במערכת כגון ניסיונות לשינוי הרשאות, שעות עבודה חריגות, פעולות חריגות וכו’, מערכות מבוססות UEBA הופיעו בשוק לפני כחמש שנים אך עד כה הראו הצלחה מעטה בלבד וזאת בגלל מספר גדול של התראות שווא וזיהוי שגוי של איומים (False Positives) וכן בגלל שהן מבוססות כללים (Rule Based) ואם מי שכתב את הכללים לא חזה את הפעולה האסורה הרי שזו פריצה ואלו כידוע קוראות לגנב.

דיוק מערכות אלו על פי מחקרים חיצונים עומד על 50-55%, תוצאה לא מספקת שדורשת מהארגון להקצות משאבים רבים כדי לנתח את התוצאות כדי לנסות ולהגיע לאיומים האמיתיים.

מערכות הדור הבא (כגון TPIT- True Prediction of Insider Threats שפיתחה חברת InCyber) שנועדו למנוע התקפות כאלה כבר אינן מבוססות על כללים, אלא על בינה מלאכותית. הן מתמקדות במשתמשי הקצה, לומדות בעצמן את התנהגויות המשתמשים, יוצרות מודלים תוך שימוש ב- Machine Learning ומתאימות את עצמן לשינויים “טבעיים” בארגון ובהתנהגויות. מערכות מתקדמות יותר יודעות גם לשלב מידע מגורמי חוץ, להשוות התנהגויות של משתמשים בעלי פרופילים דומים כדי להגדיל את הדיוק של החיזוי, לדרג את רמת האיום ולמנוע מראש התקפות על משאבי הארגון. בשימוש בכלים אלו מגיעות מערכות אלו לדיוק של 90-95% ומאפשרות הגנה פרואקטיבית מפני איומים.

המסקנה היא שכאשר ארגון מנסה להגן על נכסיו, עליו לחשוב לא רק על איומים מבחוץ אלא גם על מה שקורה בתוך החומות המקיפות אותו, לנסות למנוע מראש התקפות ולא לטפל בהן בדיעבד ולהיערך לכך מבלי לפגוע בפרטיות של העובדים.

רפי חורש, מנכ”ל InCyber צלמת: נטי לוי