ממצאי דוח מפת האיומים הגלובלי של פורטינט לשנת 2025 מראים את השגשוג בפשיעת סייבר כשירות ב-Darknet, המניע שוק רווחי להשגת פרטי הזדהות, פרצות וגישה

פורטינט® (נאסד"ק: FTNT), מובילה עולמית באבטחת סייבר המניעה את האיחוד בין ביצועי תקשורת ואבטחה, פרסמה את ממצאי דוח מפת האיומים הגלובלי של FortiGuard Labs, גוף מודיעין האיומים והמחקר של החברה, לשנת 2025. הדוח מספק תמונת מצב של מפת האיומים הפעילים ומגמות משנת 2024, כולל ניתוח מקיף של הטקטיקות המשמשות במתקפות סייבר, כפי שמתואר במסגרת MITRE ATT&CK. נתוני הדוח חושפים כי גורמי האיום רותמים יותר ויותר אוטומציה, כלים זמינים מסחרית ו-AI כדי לשחוק באופן שיטתי את היתרונות המסורתיים שהיו בידי צוותי האבטחה.

להלן ממצאי הדוח העיקריים:

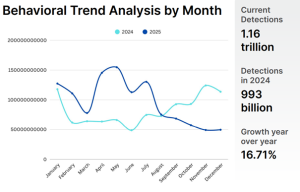

הסריקה האוטומטית מגיעה לשיאים חדשים כאשר תוקפים משתמשים בגישת shift left כדי לזהות מטרות חשופות בשלב מוקדם: כדי לנצל פגיעויות חדשות, פושעי הסייבר פורסים סריקות אוטומטיות בקנה מידה עולמי. הסריקות הפעילות במרחב הסייבר הגיעו לרמות חסרות תקדים בשנת 2024, עם עלייה של 16.7% משנה לשנה ברחבי העולם, מה שמדגיש איסוף מידע מתוחכם ומאסיבי על תשתית דיגיטלית חשופה. חוקריFortiGuard Labs תיעדו מיליארדי סריקות מדי חודש, השווים ל-36,000 סריקות בשנייה, החושפות התמקדות מוגברת במיפוי שירותים חשופים כגון SIP ו-RDP ופרוטוקולי OT/IoT כמו Modbus TCP.

ניתוח מגמות התנהגות פושעי הסייבר לפי חודשים. באדיבות פורטינט

שווקי ה–Darknet מאפשרים גישה פשוטה לערכות פריצה ארוזות היטב: בשנת 2024, פורומים של פושעי סייבר פעלו יותר ויותר כשווקים מתוחכמים לערכות פריצה, כאשר למעלה מ-40,000 פגיעויות חדשות נוספו למאגר הפגיעויות הלאומי, מה שמהווה עלייה של 39% לעומת 2023. בנוסף לפגיעויות zero-day המסתובבות ב-darknet, הסוחרים ברשת האפלה מציעים יותר ויותר פרטי הזדהות ארגוניים (20%), גישה לשולחן עבודה מרוחק (RDP) (19%), לוחות ניהול (13%) וסקריפטים של web shells לגישה מרחוק (12%). בנוסף לכך, חוקרי FortiGuard Labs תיעדו בשנה האחרונה עלייה של 500% בלוגים הזמינים ממערכות שנפגעו על ידי תוכנות זדוניות לגניבת מידע, כאשר 1.7 מיליארד רשומות של פרטי הזדהות גנובים שותפו בפורומים מחתרתיים אלו.

פשיעת סייבר המונעת על ידי AI מתרחבת במהירות: גורמי האיום רותמים את ה-AI כדי לשפר את האמינות של מתקפות פישינג ולהתחמק מבקרות אבטחה מסורתיות, מה שהופך מתקפות סייבר ליעילות יותר וקשות יותר לזיהוי. כלים כמו FraudGPT, BlackmailerV3 ו-ElevenLabs מתדלקים קמפיינים אמינים, יעילים ובעלי יכולת גדילה רבה יותר, ללא המגבלות האתיות של כלי AI הזמינים לציבור.

התעצמות מתקפות ממוקדות על מגזרים קריטיים: תעשיות כגון ייצור, שירותי בריאות ושירותים פיננסיים ממשיכות לחוות זינוק במתקפות סייבר מותאמות, כאשר התוקפים פורסים אמצעי ניצול ספציפיים למגזר. בשנת 2024, המגזרים המותקפים ביותר היו ייצור (17%), שירותים עסקיים (11%), בנייה (9%) וקמעונאות (9%). גם גורמים בחסות מדינות וגם מפעילי תוכנות כופר כשירות ריכזו את מאמציהם במגזרים אלו, כאשר ארצות הברית ספגה את עיקר המתקפות (61%) ואחריה אנגליה (6%) וקנדה (5%).

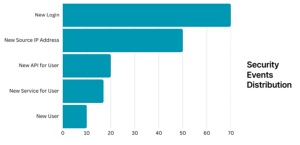

הסלמה בסיכוני אבטחת ענן ו-IoT: סביבות הענן ממשיכות להוות מטרה מרכזית, כאשר תוקפים מנצלים חולשות מתמשכות כגון מאגרי אחסון פתוחים, זהויות עם הרשאות יתר ושירותים שהוגדרו באופן שגוי. ב-70% מהתקריות שנצפו, התוקפים השיגו גישה באמצעות התחברות מאזורים גיאוגרפיים לא מוכרים, מה שמדגיש את התפקיד הקריטי של ניטור זהויות בהגנה על הענן.

פרצות אבטחה בענן. באדיבות פורטינט

פרטי הזדהות הם המטבע של פשיעת הסייבר: בשנת 2024, פושעי הסייבר שיתפו למעלה מ-100 מיליארד רשומות שנפגעו בפורומים מחתרתיים, זינוק של 42% משנה לשנה, המונע במידה רבה על ידי העלייה של "combo lists" המכילות שמות משתמש, סיסמאות וכתובות דוא"ל גנובים. יותר ממחצית מהפוסטים ב-darknet כללו מאגרי נתונים שדלפו, מה שאפשר לתוקפים לבצע אוטומציה של מתקפות מילוי פרטי הזדהות בקנה מידה גדול. קבוצות פשיעת סייבר ידועות כמו BestCombo, BloddyMery ו-ValidMail היו הפעילות ביותר בתקופה זו וממשיכות להוריד את מחסום הכניסה על ידי אריזה ואימות של פרטי הזדהות אלה, מה שמניע זינוק בהשתלטות על חשבונות, הונאות פיננסיות וריגול תאגידי.

מנהלי אבטחת מידע – כך תחזקו את הגנות הסייבר מפני האיומים המתעוררים

דוח מפת האיומים הגלובלי של פורטינט מספק מידע מקיף בנוגע לטקטיקות והטכניקות העדכניות ביותר של התוקפים, לצד המלצות ותובנות שניתן לפעול לפיהן. הדוח, אשר נועד לסייע למנהלי אבטחת מידע וצוותי אבטחה, מציע אסטרטגיות להתמודדות עם גורמי איום לפני שאלו תוקפים ומסייע לארגונים להקדים את איומי הסייבר המתעוררים באמצעות התמקדות במספר תחומים אסטרטגיים:

מעבר מזיהוי איומים מסורתי לניהול חשיפה מתמשך לאיומים: גישה פרואקטיבית זו מאפשרת ניהול מתמשך של משטח התקיפה, הדמיה מציאותית של התנהגות התוקפים, תעדוף תיקון מבוסס סיכונים ואוטומציה של תגובות איתור והגנה. שימוש בכלי סימולציית פריצה ותקיפה (BAS) כדי להעריך באופן קבוע את הגנות נקודות הקצה, הרשת והענן כנגד תרחישי תקיפה מהעולם האמיתי מבטיח חוסן מפני תנועה רוחבית וניצול.

הדמיית מתקפות מהעולם האמיתי: ביצוע תרגילי הדמיית תוקפים, צוותי תקיפה אדומים וסגולים ומינוף מסגרת MITRE ATT&CK לבדיקת הגנות מפני איומים כמו מתקפות כופר וקמפיינים של ריגול.

צמצום חשיפת משטח התקיפה: פריסת כלי ניהול משטח תקיפה (ASM) לאיתור נכסים חשופים, פרטי הזדהות שדלפו ופגיעויות ניתנות לניצול, תוך ניטור רציף של פורומי darknet לאיתור איומים שעלולים לצוץ.

תעדוף פגיעויות בסיכון גבוה: מיקוד מאמצי התיקון בפגיעויות הנידונות באופן פעיל על ידי קבוצות פשיעת סייבר, תוך מינוף מסגרות תעדוף מבוססות סיכונים כמו EPSS ו-CVSS לניהול עדכונים יעיל.

מינוף מודיעין מה-Darknet: ניטור שווקי ה-darknet לאיתור שירותי תוכנות כופר שצצים ומעקב אחר מאמצי תיאום של האקטיביסטים כדי למנוע מראש איומים כמו מתקפות DDoS והשחתת אתרים.

דרק מאנקי, אסטרטג אבטחה בכיר וסמנכ"ל מודיעין איומים גלובלי ב-FortiGuard Labs, פורטינט, אמר כי, "דוח מפת האיומים הגלובלי האחרון שלנו מבהיר דבר אחד: פושעי הסייבר מאיצים את מאמציהם, משתמשים ב-AI ובאוטומציה כדי לפעול במהירות ובקנה מידה חסרי תקדים. האבטחה המסורתית כבר אינה מספיקה. ארגונים מוכרחים לעבור לאסטרטגיית הגנה פרואקטיבית, מונחית מודיעין, המופעלת על ידי AI, גישתzero-trust וניהול חשיפה מתמשך לאיומים כדי להקדים את מפת האיומים המתפתחת במהירות של ימינו".

קרדיט צילום: יח"צ פורטינט.