תכן מערכת משובצת במרשתת הדברים (IoT) מחייב גישה שונה מתכנון קלאסי של מערכת משובצת עקב הקישוריות לאינטרנט. באותו זמן, התקן משובץ קטן אמור לעמוד בקצב השינויים המהיר של עולמות ה-IT וה-InfoSec, ובו-זמנית לאפשר עדכון נוח ברמה של מחשב אישי ולשמור על רמת אבטחה הדומה למרכז נתונים הנתון לניטור מתמשך. קשה, נכון, אך ניתן השגה בגישה נכונה לתכן של המערכת.

כאשר מדובר במערכת משובצת עבור מרשתת הדברים (IoT), חשוב לבחון כיצד ההתקן משתלב במערכת כולה, ולבצע מידול איומים וניתוח סיכונים כדי לקבוע את הביצועים ואת היכולות של ההתקן. בין אם הוא מחובר בכבלים או אלחוטית, חיי השירות של ההתקן עשויים להימשך בין אחת לעשרים שנה שבמהלכן ייתכן ויותקף. כדי להתמודד עם האתגר הזה, יש להתייחס לאבטחה כנושא מפתח עדיף בתכן המערכת, הכולל את האפשרות לבצע בצורה מאובטחת את תחזוקת התוכנה והעדכונים.

משמעות הדבר היא כי עם תחילת התכן, חיוני לשקול כיצד ברצונך לחבר את ההתקן לאינטרנט, כיצד תראה ארכיטקטורת המערכת, כיצד תוכל לנהל אירועים שמתרחשים וכן את כל הבעיות הכרוכות בתכן מערכת רחבה יותר.

מאחר שהתקן מרשתת הדברים (IoT) זקוק לקלט מגורמים שונים — IT, שיווק, הנדסה, מכירות, הנהלה, כספים ומשפטים — עליהם להגדיר בבהירות ולהבין את הצרכים והציפיות, העלות והתוצרים של ההתקן. הנושאים לשיקול כוללים תאימות מוצר, חבות, איסוף נתונים, אחסון ושימוש וכן כיצד להתמודד עם פריצה באבטחת הנתונים או שלמותם. בנוסף, מהו המודל העסקי שיש בו כדי לכסות את עלויות הפעלת ההתקן לטווח ארוך במערכת מחוברת לענן ומהם היתרונות שיקבל המשתמש? האופן שבו מבוצע התכן של המוצר והדרך שבה הוא מתוחזק לטווח ארוך מושפעים במידה רבה מאוד מהחלטות הראשוניות האלו.

המורכבות של המצב החמירה יותר עקב חקיקה החדשה, כגון התקנות הכלליות להגנה על נתונים (GDPR – General Data Protection Regulation). הנחיות שימושיות ניתן למצוא בשירות ‘Secure by Design’ של ממשלת בריטניה, בפרסומים של European Union Agency for Network and Information Security (ENISA) של השוק האירופי ושל הקרן לאבטחת מרשתת הדברים (IoT Security Foundation).

קלות שימוש והצורך לשפר את האבטחה סותרים לעתים קרובות זה את זה, וכך גם סיסמאות מורכבות ותהליכי רישום התקן. פירוש הדבר הוא שחיוני לתכנן אבטחה ופשטות לתוך המוצר מלכתחילה.

כאשר אנו שוקלים מוצר משובץ מחובר, עלינו לקחת בחשבון שהמוצר מורכב מארבע רכיבי ליבה של חומרה:

נוסף על כל אלה הרכיב החשוב החמישי – תוכנה.

איור 1 – רכיבי הליבה של פתרון מרשתת הדברים (IoT)

רכיבי ליבה אלה משותפים לכל המערכות. האופן המדויק של מימוש רכיבים אלה הוא תוצר הבחירה שנעשית בשלב התכן המבוססת על צורת השימוש במוצר, הערכת העמידות שלו בסיכונים, העלות, יכולות הפיתוח, האבטחה והתחזוקה.

היעד של תכן המערכת אמור להיות מערכת קשיחה, אמינה, גמישה, ניתנת להתאוששות, מאובטחת, מהימנה, מסתלמת, תחזוקתית, נוחה לייצור ושימושית. התכן אמור לשמר את התכלול של המותג ולהשיג יעד עלות מתאים, רלוונטי לדרישות העומדות בפני המערכת. נכון להניח שעלויות התכן הפיתוח והייצור של התקן מחובר תהיינה גבוהות יותר מאלו הכרוכות בפיתוח התקן משובץ קלאסי עצמאי, שלא ניתן לעדכון. עם זאת, הערך שהתקן מתוכנן כהלכה, יספק בטווח הארוך יעלה במידה רבה מאוד על עלות רכיביו. משום כך, יש הגיון פיננסי בפיתוח נכון של התקני מרשתת הדברים (IoT) בניגוד לניסיון לתקן את הדברים מאוחר יותר, כאשר יתגלו בהם תקלות.

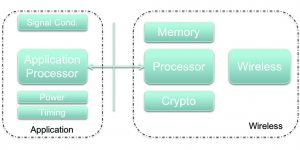

איור 2 – דוגמה של פתרון אלחוטי

במצבים רבים ייעשה שימוש במספר מעבדים בהתקן מרשתת הדברים (IoT). התקן אלחוטי יכלול בדרך כלל רמה מסוימת של עיבוד, במיוחד לצורך ניהול הפרוטוקולים הבסיסיים המורכבים של ®Wi-Fi ושל ®Bluetooth. הארכיטקטורה המדויקת של המערכת תלויה באופן השימוש, בצרכים, באפחות סיכונים ובגורמים רבים אחרים.

שורש האמון

מערכת מאובטחת דורשת אמצעי מהימן כדי לאחסן את סודותיה וכדי לאמת תוקף תוך הבטחה שאת הסוד עצמו לא תגלה לעולם. “עוגן אמון”, בדרך כלל בצורת רכיב אבטחה, יעשה את העבודה. התקנים אלה מספקים מספר שיטות פיזיות להדיפת התקפות חומרה ידועות שלהן נוספים תפקודים, NIST SP 800, מחולל מספר אקראי איכותי (RNG) ואלגוריתמים להצפנה, כגון Elliptic Curve Digital Signature Algorithm (ECDSA-P256) תואם FIPS..

רכיב אבטחה מסייע לספק:

- אימות הזהות של ההתקן לקבלת שירותים מבוססי ענן תוך שימוש בשיטות תשתית מפתח ציבורי (PKI) מובנות שנבדקו היטב. דבר זה מאפשר רישום מראש של התקנים במפעל הייצור, עם תעודה פרטנית לכל התקן, והפקת קודר (QR) במפעל המייצר כדי לקשר את מוצר הקצה לתעודה מסוימת. לאחר מכן חייב המשתמש לקשר את הקודר (QR) לחשבונו עם ההכנסה לשירות של המוצר, והמערכת העורפית המאובטחת תקשר את התעודות לחשבון הלקוח, תוך הבטחת תהליך הכנסה לשירות פשוט ומאובטח שעומד בדרישות התקינה.

למעשה, חברת Microchip Technology הציגה לאחרונה פתרון מפתח אבטחה מוגדר מראש הראשון בתעשייה זמין וניתן להזמנה בכמויות מזעריות להזמנה (MOQ) של 10 יחידות, המסייע למפתחים לממש תהליך אוטומטי של אימות זהות בענן מאובטח עבור פרויקט בכל גודל. המוצר המוכר גם בשם מסדת האמון , הוא הצעה תלת-שכבתית המספקת רכיבי אבטחה מוכנים מהאריזה, מוגדרים מראש, מתוצרים מראש או ניתנים להתאמה מלאה שיש ביכולתם לאמת זהות בכל תשתית ענן ציבורית או פרטית או ברשת ™LoRaWAN. - אימות הזהות של נתונים. ‘עוגן האמון’ מאפשר לקבוע אם המדידות מקורן בהתקן מסוים ושלא נעשתה בהן חבלה. דבר זה מאפשר גם לגלות ולהצביע באמצעות כלי הניתוח של הענן, על חריגי נתונים, מאחר שקשה לבצע התערבות פיזית בקנה מידה גדול.

- אתחול מאובטח, כלומר מינוף את הסוד השמור ברכיב האבטחה כדי לזהות שינויים בחתימה המוצפנת של MCU מארח ושל בבואות עדכון הקושחה המאוחסנות. בנוסף ניתן לבצע גם בדיקות תקינות, בשיטות הלקוחות מהמתודולוגיות המוצעות בספריות הבטיחות Class B.

- שדרוג קושחה מאובטח בשידור (FUOTA), כלומר הסוד השמור ברכיב האבטחה משתמש לבדיקת התקינות של מקור העדכון וגם של החתימה של הבבואה שנשלחה להתקן לפני טעינת האתחול כדי לאשר את התקפות של הבבואה.

- נוגד-שיבוט, אם הייצור מנוהל באופן תקין, רכיב האבטחה מסייע בהתנגדות לשיבוט ובמניעת זיופים של החומרה.

אולם, היכולת של רכיב האבטחה לאחסן את הסודות של מוצר פרטני, מחייב גם שהתכנות של ההתקנים יבוצע בסביבת ייצור מאובטחת. דרישה זו מציבה בדרך כלל, סוגיות מסתלמות ומהימנות הקשורות במקרים רבים לקבלני משנה. גמישות ייצור והכנסה קלה לשירות מובטחים על ידי רכישת התקנים המכילים מידע פרטי, מתוכנתים מראש על ידי ספק ההתקן, בסביבה מאובטחת, עם יכולת לטעון את מידע הציבורי לשירות הענן שלך בתהליך פשוט הניתן לביצוע אוטומטי.

זיכרון בצובר

עדכוני קושחה מבוצעים בדרך כלל בחיבור בכבל, ישירות להתקן בחיבור טורי. שיטה זו עבדה במשך שנים רבות אך כיצד תוכל גישה זו לעבוד עם התקנים מחוברים, יתכן במקומות ללא גישה הפרוסים בקנה מידה גדול?

בהינתן סוגיה המחייבת לפרוס עדכון מהיר החורג מסבב התחזוקה השגרתי, יש להימנע מגישה המחייבת התערבות פיזית. החלופה היא להשתמש בעדכוני FUOTA ובמצב אידאלי, בעדכון FUOTA מאובטח. מאחר שמדובר בגישה אוטומטית ללא מגע יד אדם, המערכת חייבת לנצל את השלמות המאופשרת על ידי רכיב האבטחה כדי למנוע עדכוני נוכלים ממקור לא ידוע או לא מהימן.

אך כיצד לבצע את העדכון עצמו ? באופן אידאלי, עדכוני FUOTA מאובטחים יבצעו ללא נגיעה בפעולת MCU המארח. ביצוע עדכון ישיר של תוכנית בזיכרון ההבזק של ההתקן, ללא גיבוי מקומי, מעלה את הסיכון של תרחיש “התאבנות” (bricking) המפחיד, שבו מתרחשת שגיאה בלתי הפיכה במהלך העדכון.

שיטת FUOTA הנבחרת אמורה להיות בלתי תלויה בתווך התקשורת. כלומר, אותו תהליך אמור להיות מסוגל להתמודד עם רוחב פס, השהיה, נשירות ואובדנים בתווך הפיזי. בדרך זו, אותו תהליך עורפי בצד השרת ואותו מנגנון הורדה, אחסון ובדיקת תקינות בצד ההתקן יכולים לתפקד ולתחזק את הפעילות במגוון רחב של אמצעי תמסורת שונים. בהכרח, תהיה שונות מסוימת במימוש שיטה-אחת-מתאימה-לכולם המבוססת על פריסה מלאה של המערכת, אך שמירה על קירבה לגישה סטנדרטית באמצעות שיטות מודולריות מסייעת לתחזוקת קוד בטווח ארוך.

צריכת חשמל

כאשר פורסים התקנים ברחבי העולם ודוחפים אפילו עדכון מבוקר לקבוצות של התקנים, קשה לדעת בדיוק את תנאי הסביבה ואת צריכת החשמל של כל התקן. אם זאת, אנו מצפים ממנו לתפקד בדיוק באותה דרך שבה תפקד במעבדה במהלך הבדיקה וערבים שההתקן שלנו ימשיך לתפקד בתנאי התפעול האידאלים. אך מה אם הוא לא? מה אם מתרחש אירוע פריקה אלקטרוסטטית בקבוצת התקנים אחת ולא באחרת. ספק הכוח שלנו אמור גם לקחת חלק בתרחישי “מה אם” ואמור להזין את האסטרטגיה הכוללת של גמישות והתאוששות.

אם זה לא קורה והמערכת שלך לא נפרצה מעולם…

- ברך את מזלך הטוב. ייתכן ששפר עליך מזלך או שהתכן הקפדני בגישה מונעת יצרו אתגר קשה מספיק כדי לגרום לתוקף מזדמן לנטוש את המערכה וללכת למקום אחר.

- אין אבטחה מושלמת שלא תאותגר עם הזמן. אבל אנחנו יכולים לנצל את הטכניקות הטובות ביותר ואת היכולות הזמינות כיום כדי לבנות כמות סבירה של חסימה עתידית. אם המערכת שלנו נועדה למנף התקנים המכוסים ב”שורש אמון” שניתן לעדכן אותם באופן מאובטח, נוכל להשתמש בצד הענן הגמיש יותר של המערכת שלנו כדי לשאת ברוב הנטל — ובלבד שהנושא נלקח בחשבון בתכן של המערכת.

- בגישה לתכן השתמש בטכנולוגיות שזמינות דרך ארגונים, כגון IoT Security Foundation, UK Secure by Design, UL2900, ISA 62443 וכן ISA Secure ואחרים ככל שיופיעו.

- יש לבנות מרווח מספיק כדי לאפשר גידול בלתי נמנע בגודל הקוד.

- תכנן להתמודד עם המקרה הגרוע ביותר ולאחר מכן בצע פשרות תבוניות ואל תתכנן לפי עלות ללא התחשבות בתרחישי ‘מה אם’. התקני מרשתת הדברים (IoT) יוצרים משטח התקפה פוטנציאלי ענק עבור פרצנים, שחקנים נפשעים וסתם “חכמים” המחפשים קצת כיף.

- הסיבות להתקפה על התקן מסוים אינן הגיוניות בהכרח, אך הנזק האפשרי לאנשים, מוצרים, מפעלים, המותג והחברות יכול להיות משמעותי.

זכור… האומר “זה לא יקרה לי” נותר חסר הגנה כשזה קורה.

לאיאן +20 שנות ניסיון בתכן מערכות משובצות. במשך +10 השנים האחרונות הוא תומך במערכות משובצות מחוברות ומתמקד במקור על Ethernet ועל TCP/IP ומאז הוא פעיל בהבאת הפתרונות של Microchip Wireless ברשתות Wi-Fi, Bluetooth ו-LoRa למרחב המערכות המשובצות. איאן פעיל במערכות מרשתת הדברים (IoT) מימיהן הראשונים ותומך קולני בתכן של מערכות מרשתת הדברים (IoT) מאובטחות.