רבים אולי זוכרים את הסצינה בדרמת הריגול הישראלית “טהרן” בה תמר, גיבורת הסדרה, לוחמת מוסד והאקרית, פורצת את מערכת בקרת הכניסה לבסיס המפקדה של הנ”מ האיראני, ובאמצעות הרשאות כניסה מזויפות מצליחה להערים על המערכת ולחדור אל קודש הקודשים של מערך המכ”ם בארץ האויב. תרחיש מסוג זה אולי נשמע דמיוני, כזה שמתרחש בסדרות טלוויזיה או סרטים, אלא שהמציאות חזקה מכול דמיון.

אחד האתגרים הגדולים של תחום הסייבר כיום הוא כיצד להגן דווקא על מערכות הביטחון הפיסיות המשמשות להגנה ושמירה על מתקנים, גבולות, שערים או גדרות. הסיכון אינו מסתיים בנזקים הישירים כתוצאה מפריצה וחבלה במערכות ההגנה הפיסיות של הארגון, דבר שיכול לאפשר כניסה לא מורשית לתוך מתחם מוגן, אלא יכול להמשיך לכיוונים לא רצויים נוספים. כך לדוגמא, כבר נרשמו מקרי תקיפת סייבר בהם האקרים פרצו את מערכות הביטחון של הארגון, שהגנת הסייבר עליהן נשכחה או הוזנחה, ומשם מצאו את דרכם היישר אל תוך הרשת הארגונית ולאפליקציות העסקיות של הארגון.

תמונה 1: מערכות בקרת כניסה לארגונים חשופות לפריצות סייבר

(צילום: Eric Prouzet on Unsplash)

תרחישי סיכון

ראשית, אילו מערכות ביטחון מצויות ב”חזית” החשיפה לסיכוני סייבר? מדובר על קשת רחבה של מערכות הגנה וביטחון: מערכת שו”ב (שליטה ובקרה), מערכת בקרת כניסה, מערכת LPR לזיהוי אוטומטי של לוחיות רישוי, מערכת גילוי פריצה, מערת טמ”ס (טלוויזיה במעגל סגור), מאגרי הקלטות ווידאו, מצלמות קבועות ומתניידות (PTZ), מערכת כריזה, מערכת גדר אינדוקטיבית, מערכת רדאר לגילוי חדירות ועוד.

התרחישים יכולים להיות שונים ומגוונים, ביניהם:

- התחזות למורשה כניסה עם הרשאות, לדוגמא: זהות מזויפת של טכנאי מחשבים עם הרשאות כניסה למקומות רגישים;

- שיבוש הרשאות לפתיחת דלתות, לדוגמא: חסימת כרטיסים פעילים לפתיחת דלתות;

- השבתת אזעקות, אמצעים לגילוי פריצה ושיבוש נתונים בבקרים כחלק מתוכנית חדירה, לדוגמא: השבתה של גלאים – כגון גלאי נפח, גלאי אקוסטי או גלאי אינפרא אדום;

- חבלה במערכות הכריזה הארגוניות, לדוגמא: כריזת אזעקת אש;

- השבתת מערכות הגנה אקטיביות בגדרות היקפיות, לדוגמא: גדר המערכת המגינה על גבולות המדינה או גדרות המקיפות מתקנים מאובטחים;

- השבתה של מערך מצלמות וידאו היקפי ומחיקה של מאגרי סרטי וידאו; ועוד.

דוגמא למתקפת אמת שכזו התפרסמה בדצמבר האחרון, כשדווח על פריצת סייבר של מערכת בקרת הכניסות בתאגיד השידור כאן. המערכת כוללת שרת של בקרת כניסה לאתרי התאגיד על פי ההרשאות שניתנו לכול עובד, כשלפי החשד בוצעה אליו פריצה ונגנבו נתונים הקיימים במערכת, דוגמת: שמות עובדים, מספרי תעודת זהות, תמונות העובדים, כתובות דוא”ל שלהם ומספרי הטלפון שלהם. יש לציין כי הפריצה אף הגיעה לטיפולה של משטרת ישראל ומערך הסייבר הלאומי.

תמונה 2: גם מערכות גדר אינדוקטיביות ניתן לפרוץ במתקפת סייבר

)צילום: )Saj Shafique on Unsplash

סוגי המתקפות

כאמור, רמות התחכום והתעוזה של ההאקרים נמצאות בעלייה מתמדת, ובמקרים רבים הם מאתרים את מערכות ההגנה כנקודות תורפה לתקיפה ולהשתלטות. למעשה, הוקטורים של התקיפה כנגד מערכות ההגנה דומים למתקפות שאנו מכירים כנגד מערכות מחשוב אחרות, גם אם עברו מספר התאמות ספציפיות. אנחנו רואים בעולמות הללו מתקפות מסוג מניעת שירות – Denial of Service (DoS), בהן מושבתות מערכות מחשוב על ידי יצירת עומס בלתי רגיל על משאביהן; מתקפות מסוג “האיש שבאמצע” (Man in the Middle), בהן הגורם הזדוני מבצע ציתות אקטיבי בין שני מחשבים שכלל אינם מודעים להימצאותו של גורם תוקף בתווך שביניהם; חיבור למערכת של התקן חיצוני לא מאושר כגון USB; מתקפת Brute Force לגילוי סיסמאות של משתמשים באמצעות מעבר שיטתי על מכלול של סיסמאות אפשריות; ועוד.

למעשה, ממש כשם שמערכות המחשוב של הארגון מוגנות מפני מתקפות, כך גם מערכות ההגנה של הארגון צריכות להיות מוגנות מפני מתקפות סייבר באופן שיאפשר להן להתגונן מפני פריצה, השתלטות או גניבה של מידע. האמצעים הללו צריכים לכלול כלים ייעודיים למניעה של מתקפות מניעת שירות, זיהוי והתראה של מתקפות “האיש שבאמצע”, חסימת תקשורת עם IP לא מורשה, חסימת פרוטוקולים לא מורשים, עצירה של מתקפות סיסמה, סריקה של יציאות Port והשבתת יציאות עם חריגות חשודות, זיהוי של הגדרות או שינוי כתובות MAC או IP, סריקת אלמנטים לא מקוונים, זיהוי והתראה על תעבורה חשודה הפונה אל מערכות ההגנה, זיהוי והתראה על התקנים חיצוניים לא מאושרים דוגמת USB, או זיהוי והתראה על פעילות חריגה בנקודות הקצה.

כפי שניתן לראות, מערכות ההגנה של הארגון זקוקות להגנה כמו לכול מערכת מחשוב אחרת בארגון, וצריך למנוע מצב בו מערכות אלה ייפלו בין הכיסאות ולא יקבלו כיסוי סייבר מקצה לקצה רק בגלל שקיימת בארגונים רבים חוסר וודאות לגבי זהות הגורם האחראי עליהן – האם זהו הקב”ט, מנהל הסייבר או מנהל ה-IT בארגון.

תמונה 3: מצלמות ביטחון חשופות למתקפת סייבר

)צילום: )Pawel Czerwinski on Unsplash

הפתרון – הקשחת מערך ההגנה

הפתרון לסוגיה הזו מחייב כמה שלבים של התייחסות. ראשית, נדרשת הבנה בתוך הארגון שישנה כאן נקודת תורפה ונדרשת הטלת אחריות על גורם מנוסה אחד שתפקידו יהיה לבצע את תהליך הקשחת מערכות הביטחון, ותפעול של אמצעי הגנת סייבר אלו בצורה שוטפת. על פי רוב יהיה זה מנהל הסייבר של הארגון, שהוא בעל הניסיון הרב ביותר בארגון בטיפול עומק בסוגיות כאלו, בבחינה של אמצעים טכנולוגיים, בהפעלה של ספקים ייעודיים לעולמות אלו ויצירה של נהלי עבודה מסודרים בתחום.

בשלב הבא נדרש לבצע מיפוי מקיף וכולל של הנכסים והרכיבים הקריטיים במערכת. אנחנו רואים כיצד בארגונים רבים כלל אין תרשים של מערכות הביטחון, ובסוף זה חייב להיות שלב ראשון כדי להבין את היקף הבעיה, וכיצד לבנות ארכיטקטורה מתאימה שתיתן מענה. תרשים כזה צריך גם לגלות את נקודות התורפה, וכאשר מקבלים את התכולה – מקצה לקצה – של מערכות הביטחון בארגון, ואת יחסי הגומלין עם מערכות אחרות, מקבלים בעצם את רמת החשיפה של הארגון לפריצות סייבר ומיפוי כולל של הסיכונים.

כעת ניתן להתחיל לבנות את המענה הספציפי של הארגון לסיכוני הסייבר שלו. הבסיס יהיה הקשחה פיסית של מערכות הביטחון, המתבטאת בהגדרה של סיסמאות גישה ייחודיות למערכות ושל גורמים ספציפיים שיהיו מורשי טיפול בהן, חסימה של פורטים שאינם בשימוש ויכולים לשמש תוקפים כדי לבצע פריצת סייבר לתוך המערכות, נעילה של כתובות MAC, הצפנת תעבורת הרשת, שימוש בחומת אש לסינון, התראות בעת פגיעה פיזית בהתקן ביטחון, ועוד.

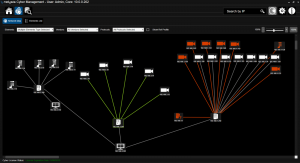

תמונה 4: מיפוי כלל מערכות הביטחון על גבי דשבורד אחוד

(מקור: פורטל Nelysis Vanguard)

נדבך נוסף של הגנה צריך להיות גם מחשובי – כלים ייעודיים לניטור של מערכות הביטחון. אחד מהם היא מערכת VanGuard המבוססת על בינה מלאכותית AI ולמידת מכונה ML. המערכת בוחנת באופן רציף את התעבורה ברשת ומתריעה מפני פעילות אנומלית של התקני הביטחון. התראות אוטומטיות נשלחות במקרה בו המערכת מזהה חשד לשינויים בקושחת (Firmware) ההתקנים, הסרה של התקן, חיבור של התקן לא מורשה או מוכר לרשת וכן במקרה של חיבור התקני זיכרון כמו USB, שאינם מורשים או מוכרים בתחנות ובשרתים. עוד כוללת המערכת יכולות מיפוי וסיווג של כל נכסי הרשת, כולל מחולל מפות טופולוגיה לוגיות ופיסיות להצלבת מדדים ואימות סיכונים, ויכולות לזיהוי ואיתור של המתקפות המרכזיות הקיימות כנגד מערכות הביטחון. בכול מקרה בו מאותרת חריגה מהתנהלות תקינה המערכת מספקת התראה ויזואלית על גבי דשבורד ייעודי לכך שמאפשר איתור של בעיה וטיפול מהיר בה.

לסיכום, השילוב בין מכלול הגורמים – המיקוד הניהולי, הטלת אחריות ברורה לטיפול במערכות אלה, כתיבה של נהלים ברורים לניהול המערכות, וטיפול בכלים טכנולוגיים ייעודיים – כול אלה יחד יסייעו לארגונים למנוע מתקפות סייבר ופריצות אבטחה כנגד מערכות הביטחון שלהם. למעשה, הם כבר הופכים בארגונים רבים בעולם חלק בלתי נפרד ממערך ההגנה הארגוני המיועד להתמודד עם תופעה זו ולמנוע סיכונים לארגון שמקורם במערכות אלו.

אילן משיח, סמנכ”ל הנדסה

וטכנולוגיות בחברת בינת יישום

מערכות צילום: אסף ברנר