מעצבי ומפתחי מוצרים בעולם ה-Internet of Things- IoT ניצבים כיום בפני האתגר לעשות יותר עם פחות – להוסיף למוצרים, בין אם קיימים או חדשים לחלוטין, את היכולת ליצור ולתחזק חיבור יציב לענן, לצד שמירה על רמת אבטחה (security) גבוהה וחיי סוללה ארוכים, וכל זאת במערכות שעשויות להיות בעלות משאבים מוגבלים מבחינת יכולות חישוב, זכרון ונפח סוללה.

נושא האבטחה הוא אחד האתגרים הגדולים עמם מתמודדים מפתחי מוצרים מקושרי ענן, הנדרשים למצוא פתרונות שייגנו על מוצרים ומשתמשיהם כנגד רשימה הולכת ומתארכת של איומים.

האם יש מוצרים מקושרי ענן שאינם זקוקים כלל לאמצעי אבטחה?

כל מוצר שמחובר לאינטרנט עשוי להוות מטרה לנסיונות תקיפת סייבר – ברשת המקומית או מרחוק, בנסיון לגנוב את המידע האגור בו – בין אם מידע אישי של המשתמש או קניין רוחני (intellectual property) של היצרן האגור במערכת, או כדי להפיל או להשתלט על המערכת עצמה – בין אם בכדי לפגוע במשתמשי המערכת עצמם או כדי לבצע תקיפה כנגד גורמי צד שלישי המקושרים אף הם לאינטרנט.

כפי שנוכח העולם במהלך מתקפת ה-DDoS ) בשנה שעברה, מתקפה שהוכרזה ע”י מומחי אבטחה כאחת הגדולות עד כה בהיסטוריה, גם מוצרים תמימים לכאורה כמצלמות אינטרנט עלולים, בעקבות פריצה או עדכון תוכנה זדוני, לפעול כ-Botnet, רובוטי תוכנה עוינים, ולבצע תקיפות סייבר כנגד גורמי צד שלישי ברחבי העולם. בתקיפה ספציפית זו ספקיות שירותים כטוויטר ופייפאל היו אלו שנפגעו, אך תקיפות מסוג זה עשויות לשים להן למטרה כל גורם המקושר לאינטרנט, כדוגמת תשתיות חשמל בערים חכמות.

איומים נוספים עמם עשויים מוצרים מקושרי ענן להתמודד הם ציטוט למידע העובר באוויר (packet sniffing), התקפת Man-in-the-Middle שבו התוקף מתחזה ומשתלט על התקשורת בין המוצר לשרת היצרן בלי שהם מודעים לכך, השתלטות עויינת על המוצר באמצעות עדכון תוכנה מרחוק (over the air update), שינוי קבצי מערכת מרחוק, גניבת מידע ותוכנה מן המערכת, העתקות קוד לצורך יצירת מוצרים פיראטיים (code cloning) ועוד.

כדי לעזור למפתחים להתגונן בפני איומים אלו השיקה טקסס אינסטרומנטס מוקדם יותר השנה את קו מוצרי ארוכה של יכולות וכלים רבי עוצמה וקלים להטמעה.

האם אמצעי אבטחה צריכים להתמקד בעיקר בהצפנה של מידע הנשלח באוויר?

הצפנת המידע הנשלח באוויר – הן ברמת פרוטוקולי התקשורת של ה-Wi-Fi (Advanced Encryption Standard [AES]/Wired Equivalent Privacy []) והן ברמת פרוטוקולי התקשורת באינטרנט (Transport Layer Security Secure Sockets Layer) הינה ללא ספק הכרחית כדי להתגונן בפני ציטוט – הן לרשת המקומית והן מרחוק. התרשים הבא מדגים את נקודות תקיפה אפשריות בהן ניתן לצטט למידע הנשלח מן המערכת, וכן את אמצעי ההצפנה שמספק מוצר ה- SimpleLink™ Wi-Fi® CC3220 בכדי לעזור למפתח המוצר להתגונן בפניהם.

עם זאת אמצעים אלו לבדם עשויים שלא להספיק בכדי להדוף נסיונות התשלטות עויינים או כדי לספק הגנה מלאה לנתונים, הקוד, מפתחות ההצפנה והמידע האישי האגורים במערכת. מוצר ה-CC3220 שמכיל גם מעבד ARM® Cortex® -M4 וזכרון ייעודיים לשמירת וההרצת קבצי ואפליקציית הלקוח, מכיל יותר מ-25 פיצ’רים נוספים שמטרתם לסייע למפתח להתגונן בפני איומים אלו:

כך לדוגמא פיצ’ר ה-Secure Content Delivery שמוטמעים ברכיב מאפשרים לשלוח מידע חסוי באופן מאובטח ללא תלות בהצפנת הערוץ ברמת ה-Wi-Fi או האינטרנט.

פיצ’רים כדוגמת File Bundle Protection, File Origin Authentication ו-Tamper Detection מסייעים במניעת שינוי לא מורשה של הקבצים האגורים במערכת.

Cloning Protection הוא פיצ’ר המסייע במניעת גניבת התוכנה האגורה במערכת לצורך הרצתה על חומרה פיראטית.

האם יש צורך במעבד חזק (Microprocessor) או ברכיב אבטחה יעודי כדי להגן על מוצרים מקושרי ענן מפני איומי סייבר?

במוצרי IoT רבים אין Microprocessor () – הם מבוססי Microcontroller (), ונדרשים להתמודד עם אתגרי האבטחה באמצעות כוח חישוב, זכרון ומספר רכיבים מוגבל. לאחר שהמפתח מאפיין על אלו חלקים במערכת הוא מעוניין להגן ובפני אלו סוגי איומים, עליו לבחור רכיבים שיספקו לו מגוון של אמצעי אבטחה נגד טווח רחב ככל האפשר של איומים, תוך העמסה מינימלית של ה-MCU המרכזי המריץ את התוכנה הראשית של המוצר.

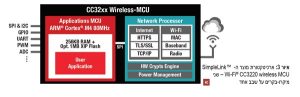

מוצר ה-CC3220 מספק כלים שכאלו. אל אף שזהו שבב יחיד, הוא מכיל בתוכו שני MCUs הפועלים בשתי סביבות הרצה נפרדות לחלוטין – האחד מטפל בניהול הקישוריות לרשת (Network Processor או NWP), על כל נושא ההצפנה והאבטחה הכרוכים בכך, ואילו השני (Host MCU) מוקדש כולו להרצת אפליקציית הלקוח.

ארכיטקטורה ייחודית זו מקנה למערכת את היתרונות הבאים:

פעילות ההצפנה והאבטחה כולל ניהול קבצים מאובטח מנוהלת ע”י ה-NWP ומנועי הצפנה חומרתיים המוטמעים ברכיב, דבר המאפשר לפעילויות ההצפנה להתבצע במהירות ויעילות ללא העמסת הMCU הראשי המריץ את אפליקציית הלקוח.

הפחתת החשיפה של ניהול הרשת לסיכונים הקשורים לאפליקצייה הראשית של המערכת הרצה ב-Host MCU – שכן פעילות ניהול הרשת רצה בסביבה נפרדת משלה, ב-firmware של ה-NWP, הצרוב ברובו בזכרון ROM שאינו ניתן לדריסה.