כל נכס שמחובר לאינטרנט התעשייתי של הדברים (IioT) ללא סידורי אבטחה תקינים, נתון לסכנה של מתקפת סייבר. חבלה במערכות תעשייתיות, יכולה לגרום לפגיעה גופנית או למקרה מוות בקרב עובדים או אנשים בציבור, בנוסף להפסדים פיננסיים או לחוסר נוחות שעלולים להיגרם. מערכת שהיא קריטית מבחינת בטיחות לא יכולה להיחשב מערכת בטוחה באמת, מבלי שתהיה לה הגנת סייבר מתאימה.

היצרנים של מערכות סייבר פיסיות מחוברות, מתקדמים במהירות לעבר בניית הגנה קשיחה מובנית במוצרים שלהם. ואולם, שעה שכולם יסכימו שלא ניתן להשאיר את נושא אבטחת הסייבר ליד הגורל, השאלות ‘כיצד יכולים המפתחים לדעת מה מידת האבטחה הדרושה שאותה שיש לספק?’ או ‘איזה חלק מעלויות המערכת אפשר להקצות לאמצעי נגד בתהליך אבטחת סייבר?’ נותרו פתוחות, ואיך בכלל אפשר להשיב על השאלה ‘האם התקן מסוים מספיק בטוח?’

שאלות אלו מציבות אתגר אשר מהנדסי האבטחה היו צריכים לענות עליו ולהצדיק אותו מול תקן. מצב זה השתנה מאז הפרסום של תקן IEC 62443, אשר קובע: (1) קשת רחבה של מודלים של איום, ו (2) אמצעי נגד שנדרשים לכל רמת אבטחה מוגדרת בתקן.

תקן זה מאפשר למהנדסי אבטחה תעשייתית לדון בגורמי איכות משותפים. מאחר שיותר ויותר חברות מחפשות פתרונות אבטחה שניתן לבסס אותם, אישורים מסוג זה הפכו להיות דרישות מוגדרות על ידי המשתמש.

החלק של התקן IEC 62443-4-2 מגדיר דרישות עבור פלטפורמה ברמת הרכיב שניתן לאפשר אותה או להאיץ אותה על ידי חומרה ניתנת להגדרה כגון, מערכת על שבב (SoC) מבוססת רכיבי FPGA.

אבטחה ובטיחות

אבטחת סייבר משפיעה על כל ההיבטים של המערכת, לרבות מערכות בטיחות. הווקטור של ההתקפה הודגם במערכות הבטיחות Triconix של Schneider Electric, באתר:

https://www.reuters.com/article/us-schneider-cyber-attack/schneider-electric-says-bug-in-its-technology-exploited-in-hack-idUSKBN1F7228, which fortunately was not successful, but did raise the awareness of safety-systems as cyber targets.

בהינתן העובדה שמתקפות סייבר לא פעם מנסות לשנות התנהגות של מערכת, אין אפשרות ליצור מערכת בטוחה מבחינה תפקודית שלא תהיה גם מאובטחת מבחינת סייבר. עם זאת, יכולה להיות מערכת בטוחה מבחינה סייבר, אשר טכנית לא תהיה מערכת בטוחה מבחינה תפקודית, כפי שמוגדר בתקן IEC-61508.

הגנה ותגובה

הבקרים המשובצים בתחום הטכנולוגיה התפעולית (OT) לא יכולים סתם כך למנף את פתרונות האבטחה של טכנולוגית המידע (IT) הרגילה. בזמן שמערכות IT מיחסות עדיפות לנושא הסודיות, זמינות היא זו שעומדת בראש סולם העדיפות של ציוד OT. זמינות מתחילה ביכולות של החומרה.

אבטחת חומרה לכל החיים

על מנת לוודא שלקחנו בחשבון את כל האיומים הפוטנציאליים שמאיימים על התקנים תעשייתיים מחוברים, יועיל אם נשקול את מחזור החיים של האבטחה בארבעה שלבים (איור 1).

-

איור 1: מחזור חיים של אבטחה בארבעה שלבים

הגנה חזקה היא דרישת קדם, ועבור מתקנים שנפרשו זה מקרוב, היא צריכה להיות חזקה ככל שהטכנולוגיה הקיימת מתירה. על מנת לספק הגנה לעומק יש להציב במקומן שכבות אחדות של הגנה הכוללות הן חומרה וגם תוכנה ומכסות פעולות בזמן אתחול ובזמן פעולה.

ואולם, מתכנני המוצר חייבים להניח שהאקרים (פצחנים) יצליחו בסופו של דבר לפתוח במתקפה מוצלחת מפני שעמידות האבטחה פוחתת עם התיישנותה. אי לכך, גילוי הוא השלב הבא של מחזור החיים והוא כולל חיפוש אחר שינויים לא מתוכננים ולא מורשים שנעשו במערכת בעזרת שימוש בטכנולוגיות אימות מאובטחות וטכנולוגיות מדידה.

השלב השלישי, סבולת (resilience), מתייחס ליכולתו של ההתקן לסגת (fallback) למצב פעולה בטוח ולהתריע בפני המפעיל על המצב. דבר זה חשוב על מנת לאפשר למערכות תעשייתיות להמשיך לעבוד לאחר המתקפה, בין אם מסיבות של בטיחות או פשוט כדי למנוע עלויות הכרוכות בהשבתה מעבודה.

השלב הרביעי הוא לאפשר למתקנים לדווח חזרה על פרטים בנוגע למתקפות אבטחה. בשלב זה, החזרת המצב לקדמותו הופכת להיות אפשרית, לרבות יישום של תיקוני תוכנה (patch) ושיפור כללי של עמידות האבטחה במערכות דומות משותפות בשטח.

לחומרה הניתנת להגדרה של Xilinx® יש תכונות לתמיכה במחזור חיים שלם של אבטחה, לרבות בסיס האמון (root of trust) בחומרה יציבה, מאיצי הצפנה משולבים, פונקציות ייחודיות מבחינה פיסית (PUF), אחסון מאובטח משולב ופונקציות ניהול עיקריות. בנוסף, שותפי פרוטוקול אינטרנט (IP) של Xilinx מציעים מערכות ניטור אבטחה מבוססים על התקני FPGA, כדוגמת MicroArx, שיכולות לשפר את יכולות הגילוי והסבולת (resilience) של יישומי תוכנה קריטיים, דרך ניטור מבוסס התקני FPGA.

הגנה על התקנים משובצים

לא חשוב מהן הטכנולוגיות שבהן משתמשים לאבטחת המערכת, הן חייבות להיבנות על יסודות מוצקים. החל בשרשרת האמון של הפלטפורמה המשובצת, כפי שתואר בשנת 2011 במאמר ‘אבטחה משובצת של האינטרנט של הדברים’ על ידי Ukil, Sen & Koilakonda 1 ומתואר באיור 2.

איור 2: האבטחה מתחילה בבסיס האמון של החומרה

על מנת להקים בסיס אבטחה חזק, הן ברמת החומרה וגם ברמת התוכנה בזמן האתחול, המערכת על השבב (SoC) – Zynq™ UltraScale™+ של Xilinx 2 מספקת תכונות שכוללות זיהוי התקן מטיפוס שלא ניתן לשינוי (immutable) וזיכרון ROM באתחול, פונקציות נגד חבלה (tamper) 3, אחסון במפתח קידוד משולב בנתיכים אלקטרוניים (eFuses) ואימות והצפנה של זרימת סיביות לצורך טעינת חומרה מאובטחת. בשלב זה, קושחת האתחול המוגנת אוכפת אתחול והפעלה מאובטחים של מנהל האתחול (boot loader) של השלב הראשון, והיא תיזום הפסקה של התהליך אם תגלה ששלמות התוכנה נפגמה וכן תציין שהתרחשה חבלה. ברמות גבוהות יותר, תועלה רק צלמית של מערכת הפעלה (OS) בחתימה דיגיטלית מאומתת.

כאשר מערכת עלתה ופועלת, יש להגן על דרכי תקשורת עם כל התקן אחר באמצעות ערוצי תקשורת מאומתים, וכן על ידי הצפנה, אם על פי ההערכה יש צורך בהגנה על הנתונים במעבר. התקני FPGA של Xilinx מאופיינים במאיצי תוכנה משולבים עבור אלגוריתמי ההצפנה בתקן תעשייתי, כגון RSA-SHA ו-AES, כדי לתמוך באמצעי תקשורת מאובטחים ומוצפנים. אפשר להגן גם על מעברים בין נתונים עם מעגלים מודפסים (IC) אחרים במערכת, כמו למשל שבבי זיכרון בלתי נדיפים (NVM), בעזרת מפתחות ייחודיים להתקן, אשר אותם המשתמש לא יכול לקרוא 4.

ולבסוף, אפשר לקבל תמיכה גם עבור פונקציות ניטור המערכת, כמו למשל, אתחול מבוקר (measured boot), הפעלה של יישומים באופן מבוקר ושימוש במודול פלטפורמה מאובטח (TPM). קישורים אלו בשרשרת נדרשים כולם על מנת להגן עם יכולת הפעולה והשלמות של כל אחד מההתקנים בארכיטקטורת האבטחה מקצה לקצה.

בדיוק כפי שהם מגינים על המצב התפעולי של ההתקן, המאפיינים של שכבות אבטחה אלו הקשורים בחיבורי ביניים, מגינים גם על הקניין הרוחני הקשור בתכנון החומרה של התקני FPGA ובתוכנת המערכת על השבב (SoC) הפועלת עליה.

משפרים את דרכי הפעולה הטובים ביותר של האבטחה

מאז הפרסום של תקן האבטחה הבינלאומי – IEC 62443 5 – עבור מערכות בקרה תעשייתיות, למתכנני פריטי ציוד יש כלים טובים יותר להבין ולממש את דרכי הפעולה הטובות ביותר לאבטחה של מערכות משובצות. ארגונים כגון Trusted Computing Group (TCG) ו- Industrial Internet Consortium’s (IIC) פועלים גם הם ביעילות על מנת להפוך לרשמיים את דרכי הפעולה לאבטחה של האינטרנט התעשייתי של הדברים (IioT).

כתוצאה מהכרה בסיכונים שבהם נתקלים על ידי חיבור ציוד תעשייתי לאינטרנט, הקבוצה TCG הקימה את קבוצת המשנה התעשייתית (Industrial Sub Group) על מנת לפתח הדרכת אבטחה מתאימה. קבוצת המשנה פעלה בשיתוף פעולה עם קונסורציום האינטרנט התעשייתי (IIC) ויחד עם תורמים רבים נוספים, היא עזרה ליצור את מסגרת העבודה עבור אבטחת האינטרנט התעשייתי (IISF) 6, שמזהה את הצורך ברמות גבוהות יותר של בטיחות, אמינות וסבולת (resiliesnce) במערכות IIoT, הרבה ומעבר לצרכים הקיימים בסביבות של טכנולוגיות מידע (IT) רגילות.

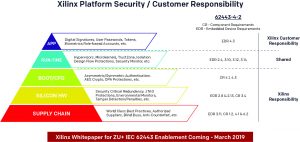

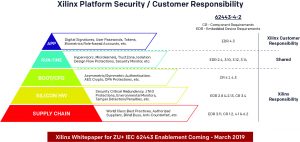

חברת Xilinx עזרה לחבר את התקן IEC 62443 ומשמשת כחברה פעילה של קבוצת TCG וקונסוציום IIC לרבות, השתתפות בקבוצת המשנה התעשייתית TCG. פונקציות אבטחה חשובות שנתמכות בסיליקון וכלי תכנון של מערכת על שבב בהתקני FPGA (איור 4) מאפשרות למשתמשים ליצור פלטפורמות בקרה תעשייתיות שעומדות בתאימות לתקן IEC 62443-4-2 ועוזרות להאיץ את זמן היציאה שלהם לשוק. בנוסף, מנגנונים חדשים יוצאים לשוק כדי שאפשר יהיה להתקין באופן מאובטח מפתחות של לקוחות ומזהי התקנים ייחודיים בתוך שרשרת האספקה. מיפוי של כמה מבין מאפייני האבטחה החשובים שזוהו על ידי IEC 62433-4-2 והדרך שבה Xilinx תומכת בהם, מופיעים באיור 3.

איור 3: מאפייני אבטחה הפכו לרשמיים על ידי תקן IEC 62443-4-2 ונתמכים בחומרה ניתנת להגדרה

מסקנות

מערכות בקרה תעשייתיות שקיימות כיום עומדות בפני איומים מפני מתקפות סייבר, שהולכים ומתפשטים כל הזמן. פתרון אבטחה יעיל חייב להתחיל בפלטפורמת החומרה המשובצת. מאפיינים קשיחים של אימות תוכנה ומאפיינים שתומכים באתחול מאובטח, בקרה והצפנה של תוכנה, מספקים את הבסיס למזעור משטחי פני התקפה (attack surface) ולשיפור היכולות לספק אימות לגבי השלמות של כל התקן. הידע הזה הוא המפתח לשמירה על הבטיחות והאבטחה של מערכות תעשייתיות.

הפניות:

1 אבטחה משובצת עבור האינטרנט של הדברים (Embedded Security for Internet of Things) https://www.researchgate.net/publication/224230457_Embedded_Security_for_Internet_of_Things. ועידת IEEE הארצית בנושא מגמות מתפתחות ויישומים במדעיט המחשב (NCETACS), אפריל 2011, Shillong, INDIA, Volume: תהליכים של NCETACS’ 2011

2 למידע מלא לגבי התכונות של Zynq UltraScale+ ותכונות אבטחה, ולמפרט כללי, עיין בכתובת: https://www.xilinx.com/support/documentation/data_sheets/ds891-zynq-ultrascale-plus-overview.pdf

3 דף הנתונים XAPP1323 של Xilinx: https://www.xilinx.com/support/documentation/application_notes/xapp1323-zynq-usp-tamper-resistant-designs.pdf.

4 דף הנתונים XAPP1333 של Xilinx:https://www.xilinx.com/support/documentation/application_notes/xapp1333-external-storage-puf.pdf

5 למידע נוסף לגבי IEC/ISA 62443 ולאישור, עיין בכתובת, :https://www.isa.org/training-and-certifications/isa-certification/isa99iec-62443/isa99iec-62443-cybersecurity-certificate-programs/

6 את הספר האלקטרוני IISFואת משאבי התמיכה, אפשר למצוא בכתובת: https://www.iiconsortium.org/IISF.htm