התקריות האחרונות בחנויות Target וב-Sony Pictures מראות שהגישה שלנו לאבטחת הסייבר לקויה ביותר. בעולם בו האקר יכול להשיק בצורה קלה וזולה אלפי תקיפות סייבר מתוך ביתו, נהיה יותר ויותר קשה עבור מקצועני IT להגן על הרשתות שלהם.

כיום פתרונות אבטחת הסייבר תלויים בהתאמות החתימות המבוססת על תקיפות מהעבר, ניתן לסרוק רק אחוז קטן של פרוטוקולים וחלקיק של התעבורה, והוא נעדר כל יכולת טיפול באיומים פנימיים. אחרי הכול, איש ה-IT יכול לגבור על אלפי תקיפות ועדיין להיכשל אם ההאקר מצליח רק פעם אחת.

בהינתן זאת, אנחנו צריכים לשנות את הגישה שלנו לאבטחת הסייבר. אנחנו מאמינים שדבר זה מחייב יותר עיבודים בזמן-אמת של הנתונים השוטפים ותוך כדי שימוש בפרוטוקולים מרובים. יש חובה לפתוח חלונות לשם התאמת תבניות, כך שנוכל להגן על תזוזות ביטים פשוטים המשמשים בידי ההאקרים כדרך לטשטש עקבות של תקיפה. שנית, אנחנו זקוקים לדרך לעקוב אוטומטית ולטפל בקודים מסופקים. דבר אחרון זה יש חובה בחיפוש בין כרכים של נתוני תעבורה כדי לגלות מה הייתה מטרת התקיפה (לדוגמה מידע על כרטיסי אשראי, מכתבים אלקטרוניים אישיים וכד’).

כיום פתרונות סייבר רבים תלויים ברשת מסונפת בעלת מכונות המוקדשות לכך ומנתחות קודים זדוניים אפשריים. לעתים קרובות, תהליך זה רווי תוכנה הדורשת זמן רב, מאחר שחייבים לקבוע את אופי הקוד והאם הוא זדוני או לא. דבר זה מגביל לעתים קרובות את כמות התעבורה שניתן לנתח ל-1 גיגה-ביט של תעבורה או אחוז מסוים מהתעבורה האמיתית. דרך אחרת להימנע מ”פקק-תנועה” כזה היא לנסות לעבד רק אחד או שניים מהפרוטוקולים הקריטיים, כך שכמות התעבורה תוקטן דרמטית. הבעיה עם גישות אלו היא שהן אינן מגיבות היטב כאשר הרשתות עוברות מעל 40 גיגה ו-100 גיגה. דבר זה אומר שאנחנו יכולים לעבד, במקרה הגרוע ביותר, 1% מהנתונים העוברים דרך הרשתות שלנו!

אחד הפתרונות הקיימים בשוק כיום הוא להשתמש ב-FPGA (field programmable gate array) כדי להפעיל סוג זה של ניתוח נתונים עוצמתי. סוג זה של התקן לוגי מיתכנת, בעל מקמ”שים רבים, יכול להציע כמות עצומה של רוחב-פס, ולהאיץ מאוד את יכולת עיבוד הנתונים בקצב הקו ללא חוצץ חיצוני. Altera פעלה כדי לפתח תכנונים שיכולים לעבד במלואם SNORT ולספק יכולת חומת-אש בקצב קו של 100 גיגה.

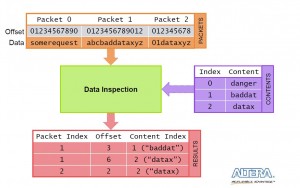

דרישה אחרת של מערכת אבטחת-סייבר כזו היא שעליה להיות בעלת יכולת לנוע מתחת לחתימות הכלולות בחוקי SNORT. זה פשוט קל מידי בשביל האקרים להסוות את התקיפות שלהם על-ידי הכנסת שינויים פשוטים לקוד שלהם. דבר זה עשוי להיות כה פשוט כמו להזיז ביט לקוד אנאמורפי כדי לשנות למעשה את סוג הקוד במהלך הגילוי. כל גישה עשויה לנצח תואמי תבניות תקניות כיום התלויות בתיק חתימה מעודכנים. הסתכלות על התקיפות הידועות בלבד משאירה אתכם פגיעים לגישות אחרות אלו. אם כן, כיצד ניתן להתגבר עליהן? על ידי אלגוריתם לימודי של התאמת תבניות העוברת מעבר להתאמות מדויקות ויש לו את היכולת לספק תוצאה מעורפלת, זהו הפיתרון הטוב ביותר עבור בעיה זו. Altera עבדה על פתרונות של רשתות עצביות המסוגלים לענות לצורך זה בצורה ייחודית.

לבסוף, יש צורך לנטר את הרשת וליצור כניסות שניתן למפות כדי לזהות תבניות התנהגות ידועות ברשת.

את התבניות הללו ניתן לנטר עבור שינויים בהתנהגות אשר היו מצביעים על פעילות חשודה כגון כתובות IP חדשות או כתובות IP בלתי-ידועות. חיבורים חדשים הם סימנים ברורים של פעילות קוד זדונית מאחר שחומרה שלילית תנסה מיד להתחבר למכונת הבקרה שלה לאחר שהיא נמצאת בתוך הרשת. כמות מספקת של סוג פעילות זה עשויה להצביע על ביצוע תקיפה. ביט תעבורה אחר שניתן לנטר הוא רמות הגישה, לדוגמה, לזהות כאשר המשתמש מנסה להשיג גישה לאזורים שלא ניגשו עליהם קודם לכן, או לבקש זכויות עבור תפקידים מעבר למשימת המשתמש. סוג זה של פעילות היה מצביע על תוכנת לוגיקה זדונית המנסה להציב עצמה ברשת, או משתמשים היוצרים דלתות אחוריות עבור עצמם.

ככלל, מה שראינו בחודשים האחרונים מתקיפות Target ו-Sony Pictures הוא שלגישה המסורתית שלנו לאבטחת הסייבר יש פגמים. אנחנו מתחבאים מאחורי חומות-נייר שאינן מרחיקות את ההאקר הנחוש בדעתו מחוץ למערכות שלנו. אנחנו גם לא מגנים על עצמנו מתקיפות פנימיות ההופכות לבולטות יותר בימים אלה, בין אם זה מעובדים נוכלים, או מלוגיקה זדונית המשתלטת על מכונה של המשתמש. דרושה גישה חדשה לאבטחת הסייבר כדי לטפל באיומים אלה: אחת שהיא בעלת יכולת הרחבה, בתוך תחומי התדר הראשי וחכמה מספיק כדי לדון באיומים הן כיום והן בעתיד.

הכתבה נמסרה באדיבות חברת איסטרוניקס